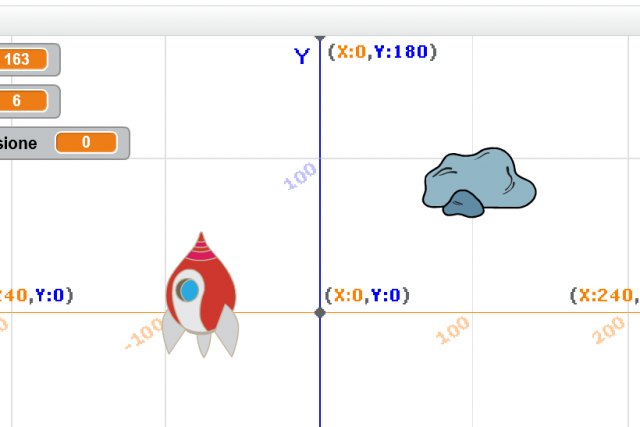

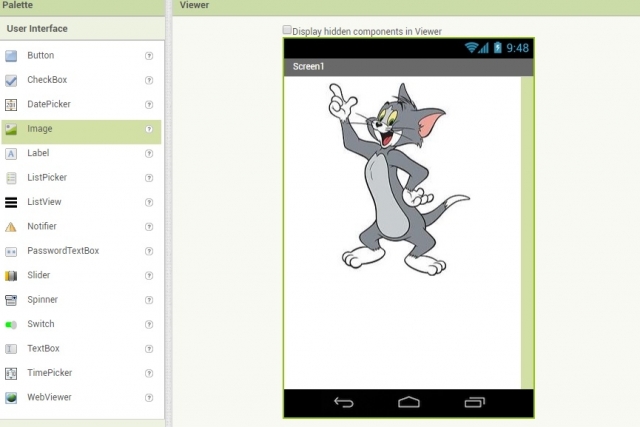

WeTurtle è il partner ideale delle scuole che desiderano affiancare un ambiente di apprendimento digitale e interattivo per docenti e studenti a tutti quegli ambienti fisici e alle forniture tecnologiche di cui si stanno dotando grazie al Piano Scuola 4.0.

SCOPRI DI PIÚ